En la era digital, donde la tecnología se encuentra en constante evolución, la seguridad en línea se ha vuelto una preocupación esencial. En este artículo, exploraremos diversos tipos de hackeo o hacking que los usuarios pueden enfrentar y proporcionaremos estrategias efectivas para prevenirlos. La clave está en la conciencia y en adoptar prácticas de seguridad digital robustas.

1. Inyección de Código en la Base de Datos o Hackeo invisible

En el oscuro mundo de las ciberamenazas, surge una táctica insidiosa conocida como «Hackeo Invisible» o «Inyección de Código en la Base de Datos», especialmente prevalente en sitios web construidos con WordPress. Este tipo de ataque se caracteriza por su sutileza y la capacidad del hacker para crear miles de URLs no detectables a simple vista dentro del sistema de gestión de contenido. A continuación, exploraremos los detalles de este hackeo y cómo puede afectar significativamente el rendimiento y el SEO de un sitio web.

Modus Operandi

- Infiltración Silenciosa: El ataque generalmente comienza con la infiltración silenciosa del hacker en la base de datos de WordPress. Aprovechan vulnerabilidades en plugins, temas o incluso en el núcleo del sistema para insertar código malicioso sin ser detectados.

- Creación de Miles de URLs No Visibles: Una vez dentro, el hacker utiliza la base de datos para crear miles de URLs adicionales que no son visibles a través de las secciones convencionales de «Páginas» y «Entradas» en WordPress. Estas URLs están destinadas a actividades de spam y pueden pasar desapercibidas para los usuarios y los administradores del sitio.

- Impacto en el Rendimiento del Sitio: La creación masiva de URLs genera un tráfico falso hacia el sitio web, consumiendo el ancho de banda del servidor y afectando negativamente el rendimiento. Las páginas importantes de la web empiezan a cargar lentamente debido a la sobrecarga del servidor con tráfico no deseado.

- Deterioro del SEO y la Reputación: La proliferación de URLs de spam afecta negativamente al SEO del sitio. La autoridad de la web se diluye entre innumerables direcciones, y el contenido de spam puede dañar la reputación del dominio y la dirección IP asociada.

- Indetectable: Cuando hablamos de un hackeo la mayoría de las personas se imaginan una pantalla en negro con cientos de líneas de código pero este tipo de hackeo no es así. De hecho, al hacker le interesa que no sea evidente que ha hackeado tu web para que pueda seguir haciendo SPAM a través de ella. Los antivirus tampoco detectarán este contenido malicioso ya que es contenido que se ha creado de manera natural a ojos de Wordpress y pensaran que el contenido es legitimo y creado por ti. Por eso consideramos que es el hackeo más peligroso, porque pasa desapercibido incluso a ojos de profesionales.

Si tu página web no consigue resultados SEO y/o tiene problemas de velocidad de carga es muy posible que ésta sea una de las causas que hay detrás. Generalmente suele ser fruto de un mantenimiento web insuficiente y de una falta de atención adecuada de las personas al cargo. Cada vez es más la cantidad de clientes que vienen con este hackeo.

En Nireweb podemos ayudarte a solucionar el problema y a evitar que vuelva a suceder. Llámanos al 678 06 41 79 o escríbenos a [email protected].

Detección y Solución

- Invisibilidad en WordPress: Una de las características más desafiantes de este hackeo es su invisibilidad en las secciones usuales de administración de WordPress. Las URLs no aparecen en las listas de «Páginas» o «Entradas», lo que dificulta su detección.

- Daño Gradual y Difícil de Resolver: La infiltración y los efectos de este tipo de ataque pueden acumularse gradualmente. Los problemas de rendimiento y SEO pueden empeorar con el tiempo, y la resolución puede ser un proceso complejo y demorado.

- Reputación Afectada: El spam generado por estas URLs puede afectar negativamente la reputación del dominio y la IP, lo que puede ser difícil de revertir incluso después de solucionar el problema.

Cómo solucionar un ataque de inyección de código

- Detección y Resolución: En Nireweb, no solo detectamos y resolvemos este tipo de hackeos invisibles, sino que también implementamos medidas preventivas para evitar futuros ataques. Nuestro equipo técnico cuenta con la experiencia y conocimientos necesarios para identificar y eliminar eficazmente la inyección de código en la base de datos.

- Infraestructura y Experiencia: Contamos con una infraestructura robusta y escalable para respaldar la seguridad de nuestros clientes. La combinación de herramientas avanzadas y la experiencia técnica nos permite abordar este tipo de amenazas de manera proactiva.

- Prevención Continua: Además de la detección y resolución, implementamos medidas continuas de prevención para evitar futuros hackeos. Mantenemos actualizados nuestros sistemas, plugins y temas, y aplicamos las mejores prácticas de seguridad para garantizar la protección a largo plazo.

- Recomendaciones Transparentes: En casos extremos, donde la situación puede ser compleja y la integridad del sitio se ve comprometida de manera significativa, podemos ofrecer recomendaciones transparentes, incluida la posibilidad de rehacer el sitio en un nuevo dominio y servidor.

Cómo Detectar si tu Wordpress está Infectado (sin conocimientos técnicos)

La detección temprana de un hackeo invisible, especialmente aquellos basados en la inyección de código en la base de datos de WordPress, es esencial para minimizar el impacto en el rendimiento y el SEO de tu sitio web. Aquí te presentamos dos métodos efectivos para descubrir si tu web está infectada:

- Google Search Console:

- Buscador de Páginas Indexadas: La Google Search Console ofrece una herramienta valiosa llamada «Inspección de URL». Al acceder a esta herramienta, puedes verificar si tu sitio web ha sido comprometido al analizar las páginas indexadas. Si notas un aumento significativo en el número de páginas indexadas que no reconoces, podría ser una señal de un hackeo invisible.

- Alertas y Notificaciones: La Search Console también proporciona alertas y notificaciones en caso de problemas de indexación. Estos mensajes pueden indicar actividades sospechosas, como la creación masiva de URLs, que podrían estar relacionadas con un ataque de inyección de código. Monitorear regularmente la Search Console es una práctica recomendada para mantener la salud de tu sitio web.

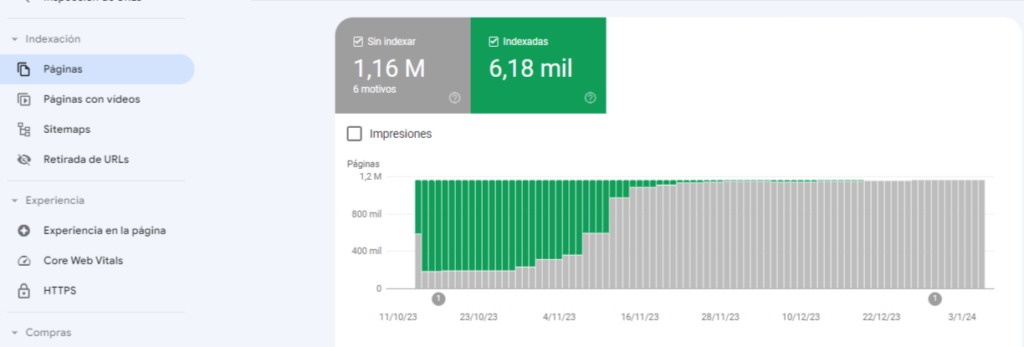

Esta captura de pantalla es un caso real de cómo se ve una web que ha sufrido un ataque de inyección de código. Como puedes ver la Search Console nos indica que hay más de 6.000 URLs indexadas (cuando la web apenas tiene 9 o 10) y más de un millón a la espera de indexar. No frenar este tipo de ataques a tiempo puede ser catastrófico para la reputación de tu web.

- Búsqueda en Google con «Site:nombredeldominio.com»:

- Exploración de Todas las Páginas Indexadas: Realizar una búsqueda en Google e introduciendo «site:nombredeldominio.com» (o .es, .eus… lo que corresponda) te permitirá explorar todas las páginas indexadas de tu sitio web. Si encuentras resultados que no deberían estar ahí o que no reconoces, podría indicar la presencia de URLs generadas por un hackeo invisible.

- Análisis de Contenido y Formato: Al revisar los resultados de la búsqueda, presta atención al contenido y formato de las páginas. Las páginas creadas por un ataque de inyección de código a menudo contienen contenido de spam y pueden tener un formato diferente al resto de tu sitio. Identificar discrepancias en el contenido y la apariencia puede ayudarte a identificar posibles páginas maliciosas.

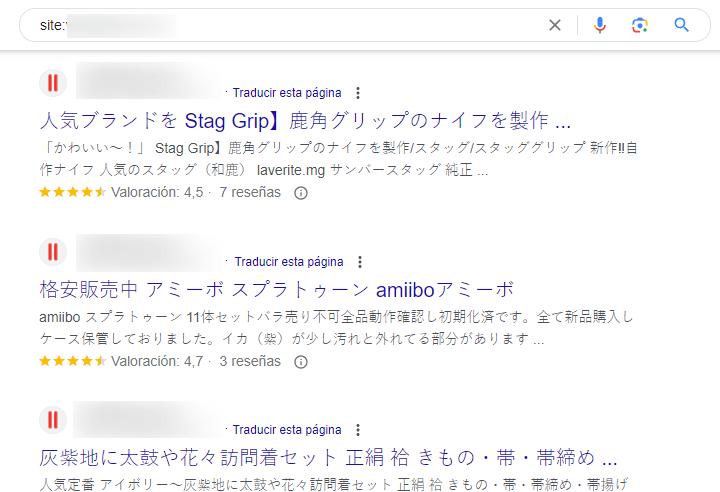

Esta captura de pantalla del mismo caso muestra como al hacer una búsqueda con el comando «site:nombredeldominio.com» en Google podemos encontrar páginas indexadas que claramente no pertenecen al sitio web y que son puro SPAM. Esta es una manera muy sencilla de comprobar si cualquier web ha sufrido un ataque de inyección de código.

La lucha contra este tipo de hackeo invisible requiere no solo habilidades técnicas avanzadas, sino también una comprensión profunda de las dinámicas específicas de WordPress. En Nireweb, estamos comprometidos a brindar seguridad y estabilidad a nuestros clientes, asegurándonos de que sus sitios web estén protegidos contra todo tipo de amenazas cibernéticas.

2. Ingeniería Social: El Arte de la Manipulación

En el vasto mundo digital, la ingeniería social ha emergido como una táctica preferida entre los hackers para infiltrarse en sistemas y obtener información confidencial. Este método va más allá de la tecnología y se centra en manipular la psicología humana para lograr sus objetivos maliciosos.

- Tácticas Psicológicas: Los hackers que emplean ingeniería social son hábiles en el arte de la persuasión y la manipulación. Pueden utilizar diversas tácticas, como la creación de perfiles falsos en redes sociales, llamadas telefónicas engañosas o incluso visitas personales, para ganar la confianza de las víctimas. Al hacerse pasar por colegas, amigos cercanos o incluso figuras de autoridad, los atacantes buscan reducir las barreras de desconfianza y facilitar el acceso a información sensible.

- Suplantación de Identidad: La suplantación de identidad es una técnica común en la ingeniería social. Los hackers pueden crear correos electrónicos, mensajes o perfiles falsos que imitan a personas o instituciones de confianza. Esto puede llevar a que los usuarios divulguen información personal, como contraseñas, números de seguridad social o detalles financieros, creyendo que están interactuando con fuentes legítimas.

- Precauciones a Tomar: Para prevenir los ataques de ingeniería social, es fundamental adoptar medidas de precaución. Los usuarios deben ser cautelosos al compartir información personal en línea y verificar cuidadosamente la autenticidad de cualquier solicitud, especialmente si se trata de información confidencial. La autenticación de dos factores (2FA) también agrega una capa adicional de seguridad al requerir una segunda forma de verificación, reduciendo así el riesgo de caer en engaños.

3. Ataques de Phishing: No Caigas en la Trampa

Los ataques de phishing representan una forma de ingeniería social en la que los hackers utilizan tácticas astutas para engañar a los usuarios y obtener acceso a información confidencial. Este método implica la creación de correos electrónicos, mensajes o sitios web que se camuflan como entidades legítimas, con el objetivo de persuadir a los usuarios para que revelen datos personales o financieros. A continuación, se profundiza en este tipo de amenaza y cómo evitar caer en ella:

- Correos Electrónicos Falsos: Los correos electrónicos de phishing a menudo son diseñados para parecerse a comunicaciones legítimas de instituciones financieras, empresas conocidas o servicios en línea. Estos mensajes pueden contener enlaces maliciosos o archivos adjuntos que, al hacer clic o descargar, permiten que los hackers obtengan acceso a la información de la víctima. Es crucial que seas escéptico al recibir correos electrónicos inesperados y verifiques cuidadosamente la dirección del remitente.

- Mensajes y Sitios Web Fraudulentos: Los hackers también recurren a mensajes de texto, mensajes instantáneos y sitios web fraudulentos para realizar ataques de phishing. Pueden utilizar tácticas de urgencia, como afirmar que hay un problema con la cuenta del usuario y solicitar información de inmediato. Para evitar caer en la trampa, es esencial verificar la autenticidad de los mensajes y nunca proporcionar información sensible a través de enlaces no verificados.

- Indicadores de Phishing: Algunos indicadores comunes de phishing incluyen errores gramaticales y ortográficos en los mensajes, direcciones de correo electrónico sospechosas, enlaces que redirigen a sitios web no seguros y solicitudes de información sensible de manera inusual. Ser consciente de estos signos puede ayudar a los usuarios a identificar posibles amenazas de phishing y tomar medidas preventivas.

- Verificación de la Autenticidad: La clave para evitar los ataques de phishing es adoptar un enfoque escéptico y siempre verificar la autenticidad de las fuentes. En lugar de hacer clic en enlaces directamente desde un correo electrónico, es preferible ingresar manualmente la URL en el navegador. Además, al recibir correos electrónicos que solicitan información sensible, es aconsejable comunicarse directamente con la empresa o entidad utilizando información de contacto oficial antes de proporcionar datos.

4. Malware: Defiéndete contra Programas Maliciosos

En el universo digital, los programas maliciosos, conocidos como malware, representan una amenaza constante para la seguridad informática. Estos programas están diseñados con el propósito de dañar, alterar o infiltrarse en sistemas informáticos, comprometiendo la integridad y la privacidad de la información almacenada. Aquí se exploran las características del malware y estrategias efectivas para protegerse contra él:

- Tipos de Malware: El término «malware» abarca una variedad de programas maliciosos, como virus, gusanos, troyanos, spyware y ransomware. Cada tipo tiene sus propias características y métodos de ataque, pero todos comparten el objetivo de causar daño o robar información confidencial.

- Vectores de Infección: Los malware pueden ingresar a sistemas informáticos de diversas formas. Descargas no seguras desde sitios web no confiables, abrir correos electrónicos infectados o hacer clic en anuncios maliciosos son ejemplos comunes de cómo se propagan estos programas. La ingeniería social también se utiliza a menudo para persuadir a los usuarios a ejecutar archivos infectados sin su conocimiento.

- Defensa con Software Antivirus: La instalación de un software antivirus actualizado en tu servidor es una defensa fundamental contra el malware. Estas herramientas están diseñadas para detectar, bloquear y eliminar amenazas antes de que puedan causar daño. Es crucial mantener el software antivirus actualizado regularmente para garantizar la protección contra las últimas amenazas cibernéticas.

- Precaución en las Descargas: La precaución al descargar archivos de fuentes no verificadas es una medida esencial para prevenir la infección por malware. Se debe evitar descargar software de sitios web no oficiales o hacer clic en enlaces sospechosos. Al descargar archivos adjuntos de correos electrónicos, incluso de remitentes aparentemente legítimos, es necesario verificar la autenticidad de la fuente antes de abrirlos.

- Mantenimiento Web: Mantener tu web y todos los componentes del servidor actualizados es crucial para cerrar posibles vulnerabilidades que los hackers podrían aprovechar. Las actualizaciones periódicas proporcionadas por los desarrolladores suelen abordar y corregir vulnerabilidades de seguridad conocidas. En Nireweb tenemos todos estos aspectos de seguridad en cuenta en nuestro mantenimiento web.

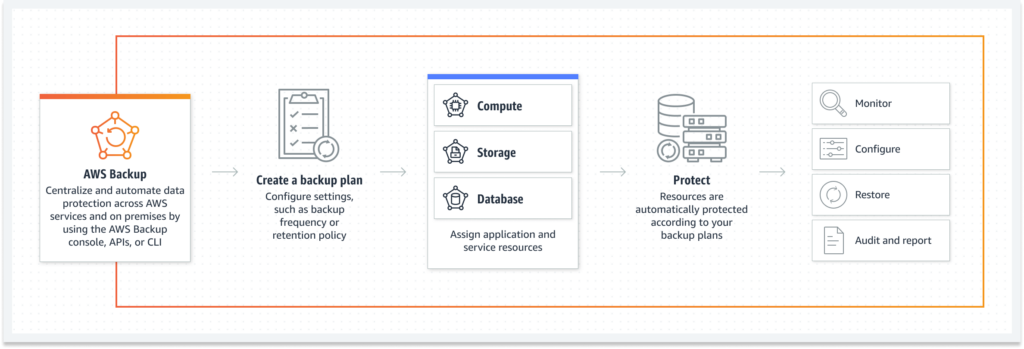

- Copias de Seguridad Regulares: Realizar copias de seguridad regulares de tu página web es una estrategia efectiva para mitigar los daños causados por el malware. En caso de una infección, tener copias de seguridad actualizadas permite restaurar la información a un estado anterior, minimizando las pérdidas.

Recomendación para las Copias de Seguridad

La implementación regular de copias de seguridad es una práctica esencial para garantizar la integridad y la recuperación efectiva de un sitio web en caso de pérdida de datos o ataques cibernéticos. Sin embargo, es crucial comprender cómo realizar y almacenar estas copias de seguridad de manera segura para asegurar la continuidad del sitio. En Nireweb, no solo enfatizamos la importancia de las copias de seguridad, sino que también recomendamos ciertas prácticas clave para maximizar su eficacia:

- Copias de Seguridad a Nivel de Servidor: Realizar copias de seguridad a nivel de servidor es fundamental para garantizar la integridad de los datos. La elección de este enfoque sobre plugins de seguridad específicos es clave, ya que si un sitio web se ve comprometido o infectado, es posible que no se pueda acceder al panel de administración para utilizar un plugin y restaurar las copias. Las copias de seguridad a nivel de servidor se ejecutan independientemente del estado del sitio web, asegurando la disponibilidad de los datos incluso en situaciones críticas.

- Almacenamiento Fuera del Servidor: Guardar las copias de seguridad fuera del servidor es otra precaución esencial. Si el servidor se ve comprometido, ya sea por un ataque o por otro motivo, el acceso al servidor puede verse afectado. Por lo tanto, almacenar copias de seguridad externamente garantiza que los datos estén resguardados de cualquier problema que pueda afectar al servidor principal.

- Frecuencia y Regularidad: La realización de copias de seguridad periódicas es crucial para asegurar que los datos más recientes estén disponibles en caso de necesidad. En Nireweb, llevamos a cabo copias de seguridad diarias para garantizar que nuestros clientes siempre tengan acceso a la versión más actualizada de sus datos.

En nuestra agencia, reconocemos la importancia de almacenar copias de seguridad en un entorno confiable y seguro. Por ello, utilizamos AWS (Amazon Web Services) para almacenar externamente las copias de seguridad. AWS ofrece una infraestructura robusta y escalable que garantiza la disponibilidad y la seguridad de los datos almacenados. Este enfoque proporciona una capa adicional de protección, asegurando que las copias de seguridad estén resguardadas en un entorno confiable y fácilmente accesible en caso de necesidad.

5. Ataques de Fuerza Bruta: Refuerza tus Contraseñas

Los ataques de fuerza bruta son una táctica comúnmente empleada por los ciberdelincuentes para descifrar contraseñas al realizar intentos repetidos hasta dar con la correcta. Este método implica probar una amplia variedad de combinaciones de letras, números y símbolos, aprovechando la debilidad de contraseñas predecibles o débiles. Aquí se exploran estrategias para prevenir este tipo de ataques y se destaca la importancia de utilizar herramientas como 1Password:

- Contraseñas Fuertes y Únicas: La creación de contraseñas fuertes y únicas para cada cuenta es fundamental para resistir los ataques de fuerza bruta. Una contraseña sólida suele combinar mayúsculas, minúsculas, números y símbolos, evitando secuencias predecibles o información personal fácilmente accesible. Es recomendable evitar contraseñas obvias, como fechas de nacimiento o palabras comunes, que podrían ser descifradas más fácilmente.

- Longitud y Complejidad: La longitud y complejidad de una contraseña son factores cruciales. Cuanto más larga y compleja sea la contraseña, más difícil será para los atacantes adivinarla mediante ataques de fuerza bruta. Se recomienda utilizar contraseñas de al menos 12 caracteres y cambiarlas periódicamente para mantener la seguridad.

- Autenticación de Dos Factores (2FA): La autenticación de dos factores proporciona una capa adicional de seguridad al requerir una segunda forma de verificación más allá de la contraseña. Esto puede incluir un código enviado a través de mensaje de texto, una aplicación de autenticación o un dispositivo físico. Incluso si un atacante logra obtener la contraseña, aún necesitaría el segundo factor para acceder a la cuenta. Desde Nireweb recomendamos el autentificador de Google.

- Gestores de Contraseñas: El uso de gestores de contraseñas, como 1Password, simplifica la tarea de mantener contraseñas fuertes y únicas para cada cuenta. 1Password genera y almacena contraseñas complejas, eliminando la necesidad de recordar múltiples combinaciones. Además, estas herramientas suelen ofrecer funciones de autenticación de dos factores y alertas de seguridad para informar sobre contraseñas débiles o comprometidas.

6. Ataques de Denegación de Servicio (DDoS)

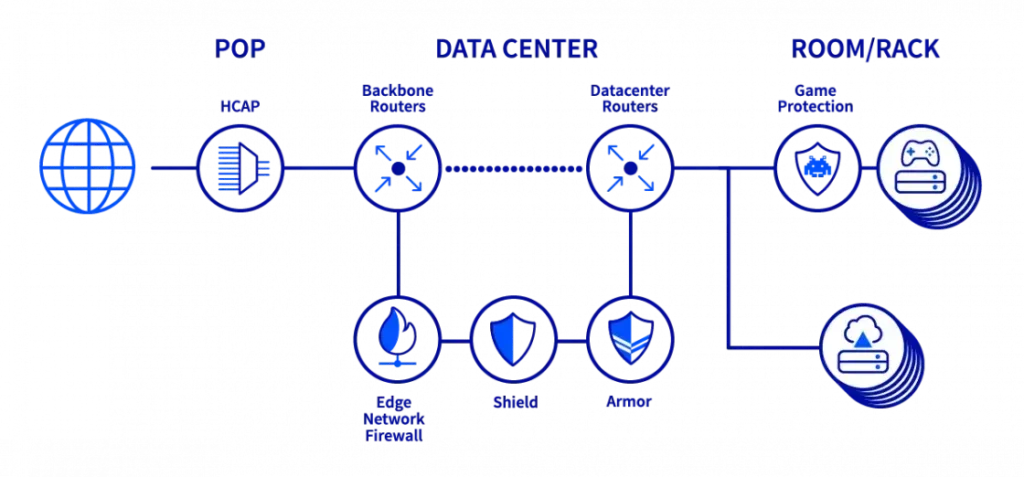

Los ataques de denegación de servicio distribuidos (DDoS) representan una amenaza significativa para la disponibilidad de los servicios en línea al sobrecargar los servidores con tráfico falso, volviéndolos inaccesibles para usuarios legítimos. La colaboración con proveedores de servicios confiables y la implementación de medidas de seguridad avanzadas son esenciales para mitigar estos ataques y garantizar la continuidad del servicio. En Nireweb, ofrecemos una doble protección a nivel de servidor y a través de Cloudflare, que también proporciona defensa contra ataques DDoS.

Protección a nivel de servidor y CDN

En Nireweb, comprendemos la importancia de mantener la integridad y la disponibilidad de los sitios web frente a ataques DDoS. Por ello, hemos implementado una doble capa de protección para salvaguardar la estabilidad de nuestros servicios.

- Protección a Nivel de Servidor: Nuestra infraestructura de servidores cuenta con medidas de seguridad avanzadas para resistir y mitigar los ataques DDoS. Esto implica la detección temprana de patrones de tráfico malicioso y la aplicación de filtros para bloquear o reducir el impacto de los ataques, garantizando la continuidad del servicio para nuestros clientes.

- Protección a través de un CDN: En colaboración con Cloudflare, líder en servicios de seguridad y rendimiento en línea, añadimos una capa adicional de defensa contra ataques DDoS. Cloudflare utiliza tecnologías avanzadas para identificar y filtrar el tráfico malicioso antes de que alcance nuestros servidores. Esta colaboración refuerza nuestra capacidad para mantener la disponibilidad de los servicios incluso durante ataques DDoS de gran envergadura.

Infraestructura Anti-DDoS de Nireweb

Además de nuestra doble protección, queremos destacar que Nireweb cuenta con la sólida infraestructura anti-DDoS. Nuestros servidores ofrecen una defensa integral contra ataques DDoS, independientemente de su tamaño o complejidad. Su capacidad de mitigación alcanza hasta 1,3 Tb/s, lo que asegura una respuesta efectiva incluso frente a los ataques más intensos.

Características Clave de la Protección Anti-DDoS

- Capacidad de Filtrado Global: Con una capacidad superior a 17 Tb/s, la infraestructura de Nireweb puede filtrar ataques a nivel global, protegiendo contra amenazas distribuidas en diversas ubicaciones.

- Detección Constante y Mitigación Rápida: Nuestra infraestructura anti-DDoS proporciona una detección constante de ataques y una mitigación rápida del tráfico malicioso, minimizando el impacto en la disponibilidad del servicio.

- Protección Ilimitada y Sin Coste Adicional: Nireweb ofrece protección sin límites, independientemente del volumen del ataque, sin costos adicionales. Esto garantiza la seguridad de los servicios durante toda la duración de un ataque DDoS.

- Soberanía de Datos y Personalización: La infraestructura de Nireweb garantiza la soberanía de los datos, asegurando que el tráfico no se comparta con terceros. Además, ofrece personalización real para satisfacer las necesidades específicas de los usuarios y componentes adaptados.

Recomendación de Hosting y CDN

Para una protección completa contra ataques DDoS, recomendamos considerar soluciones como el hosting de Nireweb y la colaboración con Cloudflare. Estas herramientas proporcionan una defensa efectiva a nivel de red y aplicación, asegurando la continuidad del servicio incluso en entornos en línea desafiantes. La combinación de estas tecnologías respalda nuestro compromiso de ofrecer servicios seguros y confiables en Nireweb.

Conclusión final

Al considerar la defensa de tu presencia en línea, es crucial reconocer que la seguridad va más allá de un simple escudo; es una estrategia integral que abarca diversas capas de conocimiento y experiencia.

El equipo encargado del mantenimiento de tu web debe poseer habilidades que trascienden el marketing digital. Debe contar con conocimientos sólidos en bases de datos, codificación, configuración de sistemas y la integración efectiva del servidor con fuentes externas como un CDN o AWS para almacenar copias de seguridad de manera segura. Esta diversidad de habilidades garantiza una defensa robusta y completa contra los distintos tipos de hackeos.

Recordemos que la ciberseguridad es más vital de lo que muchos pueden percibir inicialmente. Los pequeños proyectos, a menudo pasados por alto, son objetivos atractivos para ciberataques. Un enfoque proactivo, que incluya medidas preventivas y una comprensión profunda de la arquitectura técnica, es esencial para mantener la integridad de tu proyecto.

La colaboración con expertos que no solo comprendan las estrategias de marketing digital, sino que también se sumerjan en las complejidades técnicas, asegura que tu sitio web esté protegido en todos los niveles. La configuración adecuada del servidor, la gestión segura de bases de datos y la elección de socios confiables para servicios externos como AWS son pasos cruciales.

¿Y si en lugar de solucionar, aprendemos a prevenir estos hackeos? La prevención es clave.

¡Interesante tema! ¿Crees que todos los tipos de hackeo son igual de peligrosos? 🤔

Escucho mucho últimamente lo de inyección de código en base de datos…

¡Vaya! ¿Alguien ha experimentado un hackeo invisible? ¡Qué locura! Necesitamos que Wordpress venga de serie con más seguridad

¡Interesante artículo! ¿Cómo crees que la inyección de código afecta la seguridad en línea?

¡Qué interesante tema! ¿Crees que todos los tipos de hackeo se pueden prevenir realmente?

¡Interesante tema! ¿Qué opinan sobre la efectividad de las soluciones propuestas?

¡Vaya, qué locura de técnicas de hackeo! ¿Cómo protegerse de estas trampas cibernéticas?

¿Y si en vez de solucionarlos, nos dedicamos a hackear a los hackers? 🔒🤔

¿Y si los hackers invisibles son en realidad seres del futuro? 🤯👽

¡Vaya teoría interesante! Aunque suena a trama de ciencia ficción, ¿no crees que hay explicaciones más lógicas? Los hackers invisibles probablemente sean simplemente expertos en ciberseguridad con habilidades avanzadas. Aunque la idea de seres del futuro es intrigante, la realidad suele ser menos fantástica.

¡Vaya, el hackeo invisible suena aterrador! ¿Alguien más pensó en películas de espías? 🕵️♂️

¿Y si en lugar de solucionar el hackeo, aprendemos a prevenirlo desde el inicio? 🤔💡

¡Qué locura todo esto del hackeo invisible! ¿Alguien ha sido víctima? ¡Compartan experiencias!

¡Por supuesto que sí! La ciberseguridad es un tema serio y todos debemos estar alerta. Es crucial proteger nuestra información y tomar medidas preventivas. Si caes en un hackeo invisible, actúa rápido y notifica a las autoridades. ¡No subestimes la importancia de la seguridad en línea!

¿Y si en vez de detectar y solucionar, prevenimos estos ataques desde el inicio? 🤔

¡Interesante tema! ¿Qué medidas de seguridad sugieres para protegerse de la inyección de código?

¿Y si creamos un juego de mesa basado en detectar y solucionar hackeos? Sería divertido.

¿Y si mejor nos dedicamos a prevenir estos ataques antes de tener que solucionarlos? 🤔

¡Totalmente de acuerdo! La prevención es clave para evitar estas situaciones. Es hora de actuar proactivamente en lugar de reactivamente. ¡Más vale prevenir que lamentar! ¡Sigamos adelante con medidas preventivas efectivas! ¡Vamos por un mundo más seguro! 👊💪

¡Interesante artículo! ¿Qué opinan de la ética en hackeo? ¿Es siempre malo? 🤔

¡Gracias por tu comentario! La ética en el hackeo es un tema complejo. Aunque hay casos donde se utiliza para fines positivos, en la mayoría de los casos el hackeo es ilegal y perjudicial. Siempre es importante considerar las implicaciones éticas y legales antes de tomar acciones en este ámbito.

¡Vaya, el hackeo invisible suena como algo sacado de una película de espías!

Creo que la seguridad es el aspecto más infravalorado actualmente, también es cierto que es complicado saber cuando una web está hackeada ya que lo hacen muy bien para que no te des cuenta. Pero diría que tranquilamente el 70-80% de las webs de hoy en día están hackeadas y los dueños ni se lo huelen…

Menuda movida lo del hackeo invisible, a nuestra agencia llegan varios clientes con la web hackeada y encima se piensan que nos lo estamos inventando… Telita.

¡Interesante propuesta! Pero, ¿no sería mejor utilizar nuestra tecnología para proteger la privacidad y seguridad de las personas en lugar de entrar en un juego de espionaje? Mantengamos el enfoque en la ética y la protección de datos.🔒🛡️

¡Interesante, pero ¿y si los hackers son los nuevos Robin Hoods digitales? 🤔👨💻

Buen punto, pero no todos los hackers buscan el bien común. Muchos actúan con motivos egoístas o maliciosos. Es importante recordar que robar información o dañar sistemas no es una forma ética de actuar, sin importar las intenciones detrás.

¿Y si en vez de solucionar los ataques, aprendemos a prevenirlos? ¡Más acción! 🛡️🔒